Colocar tramas en los medios

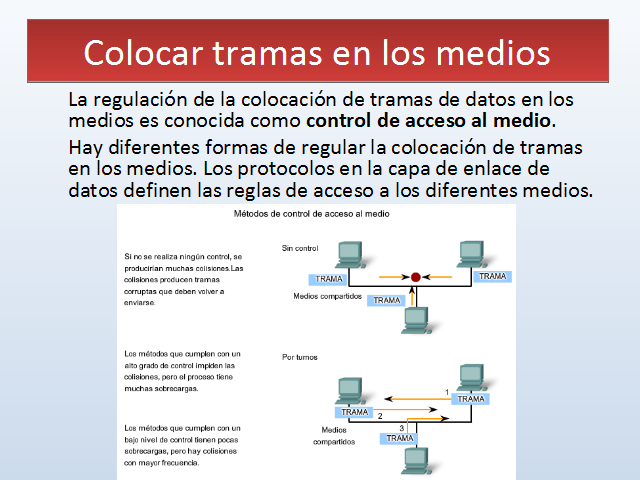

La regulación de la colocación de tramas de datos en los medios es conocida como control de acceso al medio.

Hay diferentes formas de regular la colocación de tramas en los medios. Los protocolos en la capa de enlace de datos definen las reglas de acceso a los diferentes medios.

Control de acceso al medio para medios compartidos

Hay dos métodos básicos de control de acceso para medios compartidos:

Controlado: cada nodo tiene su propio tiempo para utilizara el medio

Con base en la contención: todos los nodos compiten por el uso del medio

Acceso por contención para medios compartidos

Estos métodos por contención, también llamados no deterministas, permiten que cualquier dispositivo intente acceder al medio siempre que haya datos para enviar. Para evitar caos completo en los medios, estos métodos usan un proceso de Carrier sense multiple access (Acceso múltiple por detección de portadora CSMA) para detectar primero si los medios están transportando una señal. Si se detecta una señal portadora en el medio desde otro nodo, quiere decir que otro dispositivo está transmitiendo. Cuando un dispositivo está intentando transmitir y nota que el medio está ocupado, esperará e intentará después de un período de tiempo corto. Si no se detecta una señal portadora, el dispositivo transmite sus datos.

Carrier sense multiple access

Generalmente se implementa CSMA junto con un método para resolver la contención del medio. Los dos métodos comúnmente utilizados son:

CSMA/CD (Detección de colisión)

Las formas tradicionales de Ethernet utilizan este método.

CSMA/CA (Prevención de colisiones)

Este método es utilizado por las tecnologías de redes inalámbricas 802.11.

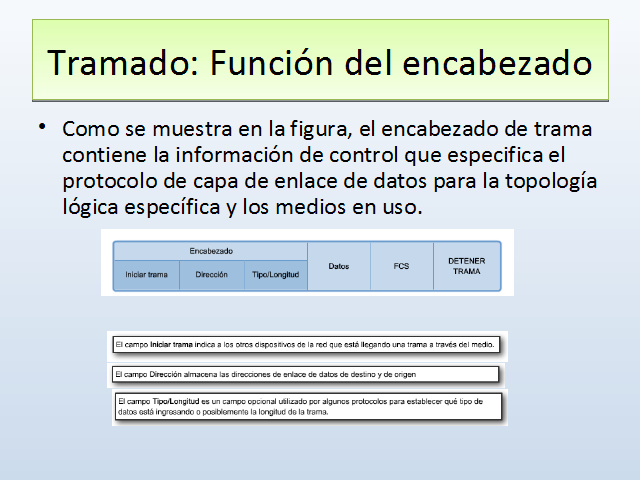

Tramado: Función del encabezado

Como se muestra en la figura, el encabezado de trama contiene la información de control que especifica el protocolo de capa de enlace de datos para la topología lógica específica y los medios en uso.

Direccionamiento: Hacia donde se dirige la trama

La capa de enlace de datos proporciona direccionamiento que se utiliza para transportar la trama a través de los medios locales compartidos. Las direcciones de dispositivo en esta capa se llaman direcciones físicas. El direccionamiento de la capa de enlace de datos está contenido en el encabezado de la trama y especifica el nodo de destino de la trama en la red local. El encabezado de la trama también puede contener la dirección de origen de la trama.

Debido a que la trama sólo se utiliza para transportar datos entre nodos a través del medio local, la dirección de la capa de enlace de datos sólo se utiliza para entregas locales.

Direccionamiento: Hacia donde se dirige la trama

Si el paquete en la trama debe pasar a otro segmento de la red, el dispositivo intermediario (un router) desencapsula la trama original, crea una nueva trama para el paquete y la envia al nuevo segmento. La nueva trama usa el direccionamiento de origen y de destino según sea necesario para transportar el paquete a través del nuevo medio.

Direccionamiento: Hacia donde se dirige la trama

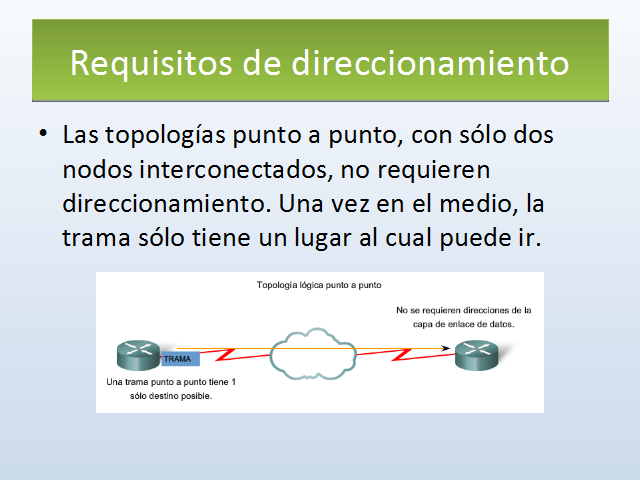

Requisitos de direccionamiento

Las topologías punto a punto, con sólo dos nodos interconectados, no requieren direccionamiento. Una vez en el medio, la trama sólo tiene un lugar al cual puede ir.

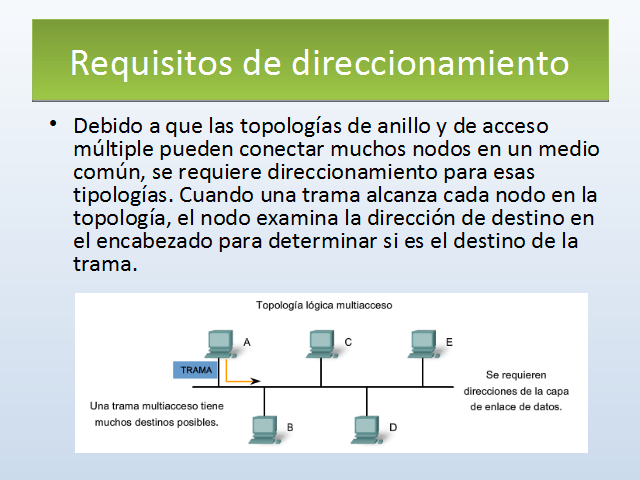

Debido a que las topologías de anillo y de acceso múltiple pueden conectar muchos nodos en un medio común, se requiere direccionamiento para esas tipologías. Cuando una trama alcanza cada nodo en la topología, el nodo examina la dirección de destino en el encabezado para determinar si es el destino de la trama.

Requisitos de direccionamiento

Tramado: Función del tráiler

Los protocolos de capa de enlace de datos agregan un tráiler en el extremo de cada trama. El tráiler se utiliza para determinar si la trama llegó sin errores. Este proceso se denomina detección de errores. La detección de errores se logra al colocar un resumen lógico o matemático de los bits que comprenden la trama en el tráiler.

Para asegurarse que el contenido de la trama recibida en el destino coincida con el de la trama que salió del nodo de origen, un nodo de transmisión crea un resumen lógico del contenido de la trama. Esto se conoce como valor de comprobación de redundancia cíclica (CRC). Este valor se coloca en el campo Secuencia de verificación de la trama (FCS) para representar el contenido de la trama.

Tramado: Función del tráiler

Protocolos de la capa de enlace de datos

El protocolo de la Capa 2 depende de la topología lógica de la red y de la implementación de la capa física. Debido al amplio rango de medios físicos utilizados a través de un rango de topologías en interconexión de redes, hay una gran cantidad correspondiente de protocolos de la Capa 2 en uso.

Los protocolos que se cubrirán en los cursos CCNA incluyen:

Ethernet

Protocolo punto a punto (PPP)

Control de enlace de datos de alto nivel (HDLC)

Frame Relay

Modo de transferencia asíncrona (ATM)

Protocolo Ethernet para LAN

Ethernet es una familia de tecnologías de networking que se define en los estándares IEEE 802.2 y 802.3. Ethernet es la tecnología LAN más ampliamente utilizada y soporta anchos de banda de datos de 10, 100, 1000, o 10 000 Mbps.

La trama de Ethernet tiene muchos campos, como se muestra en la figura. En la capa de enlace de datos, la estructura de trama es casi idéntica para todas las velocidades de Ethernet. Sin embargo, en la capa física, las diferentes versiones de Ethernet colocan los bits sobre el medio de forma diferente.

Ethernet II es el formato de trama de Ethernet que se utiliza en las redes TCP/IP.

Protocolo Ethernet para LAN

Protocolo punto a punto para WAN

El protocolo punto a punto (PPP) es un protocolo que se utiliza para entregar tramas entre dos nodos. PPP fue desarrollado como un protocolo WAN y sigue siendo el protocolo elegido para implementar muchas WAN serie. PPP se puede utilizar en diversos medios físicos, lo que incluye cable de par trenzado, líneas de fibra óptica o transmisión satelital.

Protocolo inalámbrico para LAN

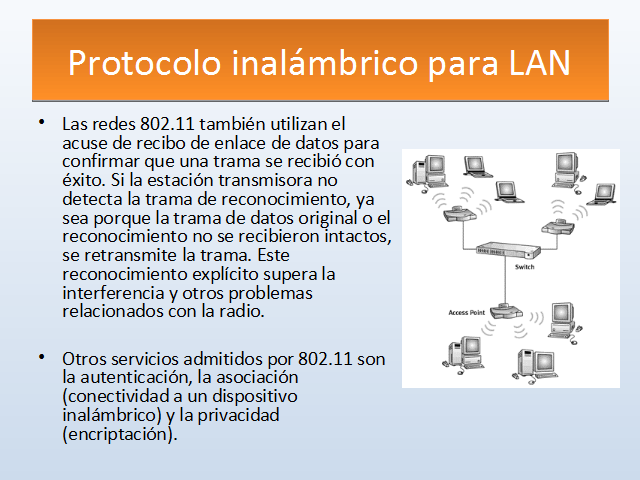

El estándar IEEE 802.11, comúnmente denominado Wi-Fi, es un sistema por contención que utiliza un proceso de acceso a los medios de Acceso múltiple con detección de portadora y prevención de colisiones (CSMA/CA). CSMA/CA especifica un procedimiento postergación aleatoria para todos los nodos que están esperando transmitir. La oportunidad más probable para la contención de medio es el momento en que el medio está disponible. Hacer el back off de los nodos para un período aleatorio reduce en gran medida la probabilidad de colisión.

Las redes 802.11 también utilizan el acuse de recibo de enlace de datos para confirmar que una trama se recibió con éxito. Si la estación transmisora no detecta la trama de reconocimiento, ya sea porque la trama de datos original o el reconocimiento no se recibieron intactos, se retransmite la trama. Este reconocimiento explícito supera la interferencia y otros problemas relacionados con la radio.

Otros servicios admitidos por 802.11 son la autenticación, la asociación (conectividad a un dispositivo inalámbrico) y la privacidad (encriptación).

Protocolo inalámbrico para LAN

Se muestra una trama 802.11 en la figura. Contiene estos campos:

Protocolo inalámbrico para LAN

Página anterior Página anterior |   Volver al principio del trabajo Volver al principio del trabajo | Página siguiente  |